asa防火墙接口聚合(防火墙api接口)

本篇目录:

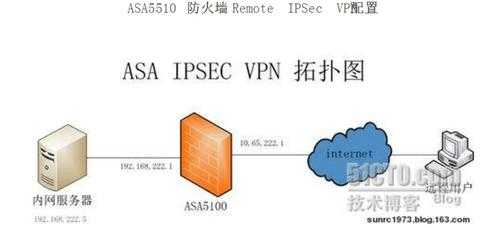

1、思科ASA5520防火墙如何配置能正常上网?2、思科的asa默认是不允许数据从同一口进出的,我想问下华为的防火墙有没有...3、思科防火墙ASA5520相同安全级别的两个端口下的网络如何互访?4、拓扑:外线接进来是ASA5520防火墙-上网行为-核心4506-接入交换机。有对...5、思科防火墙ASA5510激活内网接口6、ASA、FPR主备配置思科ASA5520防火墙如何配置能正常上网?

1、外网配置ip地址,并命名为“outside”,内网设置私有ip,如19161,并命名为“inside”,最后再做网络地址转换即可。

2、外网访问内网一定要NAT,外网跑的都是公网地址,内网地址一定要NAT以后才能发到外网。我不知道你的具体网络架构。

3、你需要做 NAT,原因是 你可以知道去往外面的路由,而公司交换机上的路由层面却不知道你的路由,而只是知道19160/24的网段。所以你需要把你的自定义网段 转化成1段的。

4、配置telnet 或者SSH来管理设备,这样就可以管理设备了。

5、正常是访问不了的,我们公司用的也是asa5520,在内网的时候,访问内网设备只能用内部局域网IP。

思科的asa默认是不允许数据从同一口进出的,我想问下华为的防火墙有没有...

1、没有浏览量还可能是因为自己发布的内容涉嫌违规被系统屏蔽了,所以我们要判断是否是这个原因导致的。我们可以在消息界面查看是否抖音官方给我们发送了消息,如警告消息。视频内容不完整,画质不清晰用户观看体验不好。

2、防火墙不同于路由器,需要在防火墙上建立区域,然后将相同安全级别的端口分配到相应的区域内,然后对两个区域配置访问控制策略,安全级别相同并不代表在同一安全区域内,建议你上网找一下这款防火墙的配置手册。

3、首先ASA是思科下一代防护墙的名字不存在什么算法。只是产品的代号。

4、没问题:内网用户用服务器映射后的公网地址访问,不通:查看防火墙链接如下:flag为saA,即内网pc给服务器发送了sys但没有收到对端的syn+ack报文。

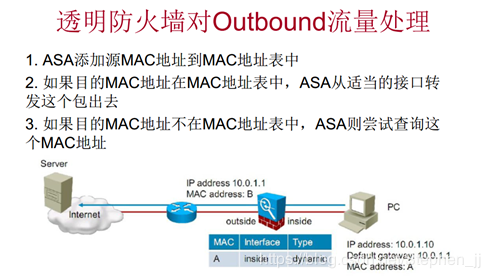

5、内网到外网:内网的数据到外网防火墙是放行的。外网的数据到内网防火墙是拒绝的。配置策略使数据包能从外网进入防火墙:ciscoasa(config)# access-list 110 extended permit ip any any。

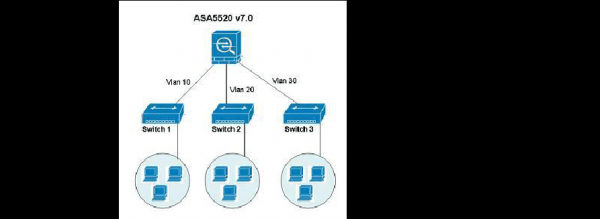

思科防火墙ASA5520相同安全级别的两个端口下的网络如何互访?

LZ我可以明确告诉你,ASA是不支持policy-routing的,只有路由器才可以做。你这个问题其实是很多客户都在问的问题,一般而言,要这么做的话是将两条专线连在一台路由器上,下接ASA,ASA只需要一个outside就可以了。

打开Packet Tracer工具,通过下边的设备窗口添加一台二层交换机switch0,一台台式机PC0和一台笔记本PC1,如图所示。

原来可能是:地址不在一个网段之中。你的防火墙不让设备访问。

两个内网端口安全级别设置成一样,然后敲same-security-traffic permit inter-interface这条命令就OK了。

正常是访问不了的,我们公司用的也是asa5520,在内网的时候,访问内网设备只能用内部局域网IP。

没有配置过思科的防火墙,不过思路应该跟在路由器上配置nat转换大同小异,如果只是一对一静态转换,可参考如下配置。然后1需要有访问2的路由。

拓扑:外线接进来是ASA5520防火墙-上网行为-核心4506-接入交换机。有对...

1、大部分网络,路由器通常放在防火墙前面,比如,DDN或其他专线进来,只有先接ROUTE同步口,然后,ROUTE的以太口再和放火墙桥接。另外,路由器支持OSPF、EIGRP等。是动态路由协议,应该由ROUTE实现与外网相连。

2、一般行业默认为:外网---防火墙---路由器---交换机;交换机主要注重交换性能,所以在处理内部PC互联互通信息传递能力强;路由器侧重维护网络路由表与网络路由计算;防火墙隔离内外网之间通道以及内网之间访问策略。

3、这个要看你的nat部分,把你想禁止的那个ip不做nat,自然就不能上网了。你上面的贴是公网口acl,弄反了。

4、网关部署模式,简单来说,就是用上网行为管理设备替换掉现有的路由器网关。网络拓扑图如下:建议采用这样的步骤:记录路由器之前的配置信息,主要是:IP,掩码,DNS配置,防火墙配置(端口映射,一对一NAT等),静态路由。

5、防火墙。结构应该是这样:路由器 -- 防火墙 -- 行为管理 --- 核心交换机 这样看起来设备是不是比较多?请注意上网行为管理不一定要用硬件设备。

思科防火墙ASA5510激活内网接口

management0/0 //进入管理接口 nameif guanli //接口名 security-level 100 //安全级别 ip address 19161 2525250 //ip地址 这样配置后就可以通过其他设备访问防火墙了。

这个防火墙只需要配置即可,不需要激活的。cisco ASA防火墙配置的方法:常用命令有:nameif、interface、ip address、nat、global、route、static等。具体使用方法请看说明书。

在配置PIX防火墙之前,先来介绍一下防火墙的物理特性。

我不明白你要问什么?是想问将内网服务器映射到外部还是只是映射到内部映射到外部上网。你可以再MM我帮助你。

现在有3个公网IP ,内网有多台服务器需要通过 ASA 5510做端口映射来供外网用户访问。来达到某些服务器使用1个公网IP,某些服务器使用另外一个公网IP的目的。求高手解最好请举例并留下配置命令。

ASA、FPR主备配置

(说明:DDR2 800的内存也是这个价钱,而且还比667要好,但是这套配置完全没有必要用800的内存,因为根本不能发挥出800的功能,而且还更费电。

配置CiscoASA6的NAT,可以按照以下步骤进行:登录到ASA设备,并进入配置模式。使用以下命令:enable,configureterminal,创建一个NAT池,这个池将包含你要NAT的IP地址。

在BIOS设置结束后,可退到主菜单选择“Save & Exit Setup”或“Save Setting and Exit” 退出BIOS设置,也可以在主菜单位置直接按F10键存盘退出。

电脑主机连接网卡之后首先禁用主网卡,按右键,选择禁用。配置网卡的IP地址属性为自动获取。将网卡的一端连接到路由器的LAN口。

主备备份方式仅需要一个备份组,不同的路由器在该备份组中拥有不同的优先级,优先级最高的路由器将成为主路由器。VRRP协议思科与H3C均可使用,但是配置命令上有所不同,下面具体来比较思科和H3C关于VRRP的配置命令。

Cisco PIX/ASA x 防火墙透明模式下的配置 cisco PIX/ASA防火墙0以上版本支持透明配置。

到此,以上就是小编对于防火墙api接口的问题就介绍到这了,希望介绍的几点解答对大家有用,有任何问题和不懂的,欢迎各位老师在评论区讨论,给我留言。

- 1bat的大数据(BAT的大数据来源)

- 2三星s8屏幕上端2(三星s8屏幕上端2个按键)

- 3三星屏幕坏了如何导出(三星屏幕摔坏了如何导出数据么)

- 4红米3x怎么关闭自动更新(红米k40s怎么关闭自动更新)

- 5微信上防止app自动下载软件怎么办(微信上防止app自动下载软件怎么办啊)

- 6押镖多少钱(押镖一个月有多少储备金)

- 7瑞星个人防火墙胡功能(瑞星个人防火墙协议类型有哪些)

- 8cf现在等级是多少(cf等级2020最新)

- 9老滑头多少条鱼(钓鱼老滑头有什么用)

- 10WPS自动调整语法(wps如何修改语法)

- 11dell控制面板防火墙(dell的防火墙怎么关闭)

- 12丑女技能升多少(丑女技能需要满级吗)

- 13智能家居系统怎么样(智能家居系统好吗)

- 14戴尔屏幕(戴尔屏幕闪烁)

- 15y85屏幕信息(vivoy85息屏显示时间怎么设置)

- 16魅蓝note3屏幕出现方格(魅蓝note屏幕竖条纹)

- 17v8手指按屏幕(触屏手指)

- 18金为液晶广告机(液晶广告机lb420)

- 19三星显示器怎么校色(三星显示器 调色)

- 20hkc显示器dvi音频(hkc显示器有音响么)

- 21康佳液晶智能电视机(康佳液晶智能电视机怎么样)

- 22做液晶画板电脑(做液晶画板电脑怎么操作)

- 23液晶屏极化现象原理(液晶屏极化现象原理是什么)

- 24企业网络安全防火墙(企业网络防护)

- 256splus黑屏屏幕不亮(苹果6s plus屏幕突然黑屏)

- 26充电导致屏幕失灵(充电导致屏幕失灵怎么办)

- 27超极本屏幕旋转(笔记本电脑屏幕旋转,怎么转过来?)

- 28igmp防火墙(防火墙配置ipv6)

- 29荣耀王者多少经验(王者荣耀经验多少一级)

- 30lol老将还剩多少(qg老将)