注入绕过防火墙语句(绕过防火墙限制的两种方法)

本篇目录:

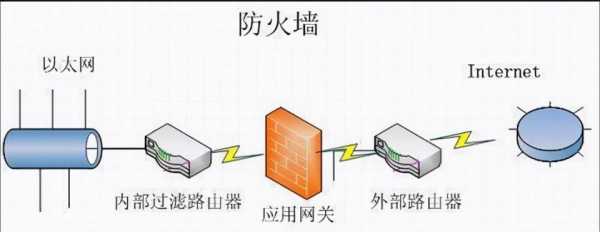

1、如何饶过防火墙2、如何绕过公司的防火墙访问被过虑的网页3、包过滤网络防火墙能否阻挡网站SQL注入攻击,为啥?4、针对sql注入攻击,有哪些防范措施5、如何穿过防火墙6、如果该主机存在IIS溢出漏洞,如何通过溢出后的端口突破其放火墙...如何饶过防火墙

1、可以通过利用IIS溢出漏洞来进行端口扫描,从而发现系统中暴露的端口,从而突破防火墙的限制。可以通过利用IIS溢出漏洞在目标主机上安装反向shell,从而实现远程控制。

2、可以穿过防火墙与对方通讯,当封装的数据包到达目的地时,将数据包还原并将还原后的数据包转交到相应的服务器上即可。

3、这里所谓的通道,是指一种绕过防火墙端口屏蔽的通讯方式。

4、如果你的学校或工作的IT部门能干,那么这些都将被阻止/过滤。但用它开始尝试很容易。如果这些代理被封锁,只需要使用一个防火墙不知道的新代理。你可以加入邮件列表得到他们。

5、那就需要自己有着非常熟练的网络编程技术了,才有可能绕过防火墙的阻拦。否则的话,是无法绕过防火墙的。

如何绕过公司的防火墙访问被过虑的网页

1、登陆路由,找到自己的ip设置,删除掉端口规则即可。使用无线APP共享热点,用手机上网也不赖。

2、使用VPN:由于防火墙会限制某些网站的访问,使用VPN可以绕过这种限制。VPN可以创建一个加密的网络连接,使您的网络流量通过其他地区的服务器进行传输,从而绕过防火墙的限制。

3、你可以用以下二种方法访问被屏蔽的网站:使用免费代理进行访问。

4、我们如何才能访问被阻止的站点,方法如下:最常用的解决网站访问限制的方法就是使用代理服务器,它使你能轻松访问被阻止的站点。代理服务器充当用户和网站所在的服务器之间的中间源。

包过滤网络防火墙能否阻挡网站SQL注入攻击,为啥?

SQL注入阻断 对来非来自于自身的捆绑与HTTP之中注入进行阻挡,防止传入到数据库之中,造成对数据库信息的提取,造成本身的信息安全威胁。

过滤进出网络的数据。管理进出访问网络的行为。封堵某些禁止业务。记录通过防火墙信息内容和活动。对网络攻击检测和告警。

从而抑制SQL注入。数据输入不能直接嵌入到查询语句中。同时要过滤输入的内容,过滤掉不安全的输入数据。或者采用参数传值的方式传递输入变量,这样可以最大程度防范SQL注入攻击。

同时,我们也可以使用防火墙来防止网络攻击。总之,网站管理员需要认真对待网站的安全问题,采取各种措施来保护网站的安全。只有这样,我们才能够让用户信息得到有效保护,同时也能有效的避免网站因为安全漏洞而带来的损失。

针对sql注入攻击,有哪些防范措施

以下是一些防止SQL注入攻击的最佳实践:输入验证输入验证是预防SQL注入攻击的最基本的方法。应用程序必须对所有的用户输入数据进行验证和检查,确保输入的内容符合应该的格式和类型。最常用的方法是使用正则表达式来验证数据。

防止 SQL 注入的方式 开启配置文件中的 magic_quotes_gpc 和 magic_quotes_runtime 设置 执行 sql 语句时使用addslashes 进行 sql 语句转换 Sql 语句书写尽量不要省略双引号和单引号。

或者采用参数传值的方式传递输入变量,这样可以最大程度防范SQL注入攻击。基础过滤与二次过滤 SQL注入攻击前,入侵者通过修改参数提交and等特殊字符,判断是否存在漏洞,然后通过select、update等各种字符编写SQL注入语句。

删除操作。由于隔离了不同帐户可执行的操作,因而也就防止了原本用于执行SELECT命令的地方却被用于执行INSERT、UPDATE或DELETE命令。⑵ 用存储过程来执行所有的查询。SQL参数的传递方式将防止攻击者利用单引号和连字符实施攻击。

sql注入的检测方法一般采取辅助软件或网站平台来检测,软件一般采用sql注入检测工具jsky,网站平台就有亿思网站安全平台检测工具。MDCSOFT SCAN等。采用MDCSOFT-IPS可以有效的防御SQL注入,XSS攻击等。

如何穿过防火墙

只要在防火墙开个小洞就能把线穿过去。防火墙位于发动机舱内,打开发动机盖后就可以看到防火墙。防火墙是发动机与行驶舱之间的一层铁板,这一铁板上大多数还可以贴有隔热的材料。而在防火墙上开一个小洞是不会影响驾驶安全的。

防火墙穿线方法。打孔:先清理后备箱,腾出空间,用电动钻头,按指示位置(高度、间隔)钻孔,车尾均匀分布4个探头。将探头的接线端,从车外塞入后备箱内,并连接上主机对应的插口。

打开车辆引擎盖,找到防火墙上的进气管,位于驾驶座右侧,将线束从车内引出,找到需要连接的设备或器件。

可以穿过防火墙与对方通讯,当封装的数据包到达目的地时,将数据包还原并将还原后的数据包转交到相应的服务器上即可。

病毒穿过防火墙的要求是:确认数据包是程序的一部分。

如果该主机存在IIS溢出漏洞,如何通过溢出后的端口突破其放火墙...

在此需要注意的是若输入外网IP无反应,有可能是防火墙拦截,此时关闭防火墙或把端口80填加到防火墙中去即可。以上设置成功后,就可以访问了。可以把外网地址发给你的朋友测试一下,也可以自己在IE中输入外网地址测试。

但如果黑客的代理IP较多,那就很难防了,因为对方一个IP可以设置成一分钟访问一次或者几十秒请求一次,这个频率基本上和正常用户一样了,防火墙是无法进行拦截了。

)利用系统的一些漏洞进行传播:如微软著名的IIS服务器溢出漏洞,通过一个IISHACK攻击程序即可把IIS服务器崩溃,并且同时在受控服务器执行木马程序。

洞来攻击计算机的。RPC本身在处理通过TCP/IP的消息交换部分有一个漏洞,该漏洞是由于错误地处 理格式不正确的消息造成的。该漏洞会影响到RPC与DCOM之间的一个接口,该接口侦听的端口就是135。

主要原因在于(单不仅限于)目前广泛用于系统编程的语言-- C语言本身的某些函数就存在着一些漏洞,造成了这种漏洞的广泛存在和难以彻底清查。目前对这种攻击方式的防范方式主要有以下几种:第一,对存在溢出漏洞的程序打补丁。

基于包过滤的限制,或者禁止了一些关键字。这类限制就比较强了,一般是通过代理服务器或者硬件防火墙做的过滤。比如:通过ISA Server 2004禁止MSN ,做了包过滤。这类限制比较难突破,普通的代理是无法突破限制的。

到此,以上就是小编对于绕过防火墙限制的两种方法的问题就介绍到这了,希望介绍的几点解答对大家有用,有任何问题和不懂的,欢迎各位老师在评论区讨论,给我留言。

- 1bat的大数据(BAT的大数据来源)

- 2三星s8屏幕上端2(三星s8屏幕上端2个按键)

- 3三星屏幕坏了如何导出(三星屏幕摔坏了如何导出数据么)

- 4红米3x怎么关闭自动更新(红米k40s怎么关闭自动更新)

- 5微信上防止app自动下载软件怎么办(微信上防止app自动下载软件怎么办啊)

- 6押镖多少钱(押镖一个月有多少储备金)

- 7瑞星个人防火墙胡功能(瑞星个人防火墙协议类型有哪些)

- 8cf现在等级是多少(cf等级2020最新)

- 9老滑头多少条鱼(钓鱼老滑头有什么用)

- 10WPS自动调整语法(wps如何修改语法)

- 11dell控制面板防火墙(dell的防火墙怎么关闭)

- 12丑女技能升多少(丑女技能需要满级吗)

- 13智能家居系统怎么样(智能家居系统好吗)

- 14戴尔屏幕(戴尔屏幕闪烁)

- 15y85屏幕信息(vivoy85息屏显示时间怎么设置)

- 16魅蓝note3屏幕出现方格(魅蓝note屏幕竖条纹)

- 17v8手指按屏幕(触屏手指)

- 18金为液晶广告机(液晶广告机lb420)

- 19三星显示器怎么校色(三星显示器 调色)

- 20hkc显示器dvi音频(hkc显示器有音响么)

- 21康佳液晶智能电视机(康佳液晶智能电视机怎么样)

- 22做液晶画板电脑(做液晶画板电脑怎么操作)

- 23液晶屏极化现象原理(液晶屏极化现象原理是什么)

- 24企业网络安全防火墙(企业网络防护)

- 256splus黑屏屏幕不亮(苹果6s plus屏幕突然黑屏)

- 26充电导致屏幕失灵(充电导致屏幕失灵怎么办)

- 27超极本屏幕旋转(笔记本电脑屏幕旋转,怎么转过来?)

- 28igmp防火墙(防火墙配置ipv6)

- 29荣耀王者多少经验(王者荣耀经验多少一级)

- 30lol老将还剩多少(qg老将)